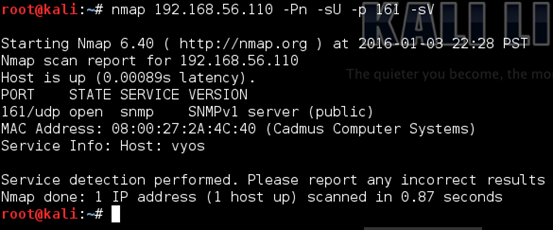

Using nmap :

|

1 |

# nmap -Pn -sU -p161 -sV 192.168.1.208 |

در صورتی که پورت به صورت open|filtered در آمد یعنی فایروالی بر روی سیستم نیست اما جوابی هم از طرف پورت ها صادر نشد.

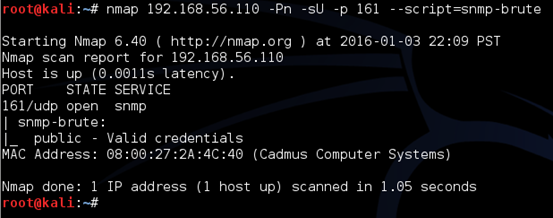

جهت پیدا کردن community name می توان از اسکریپت های موجود در nmap نیز اسفاده کرد :

|

1 |

# nmap -Pn -sU -p 161 192.168.1.208 --script=snmp-brute |

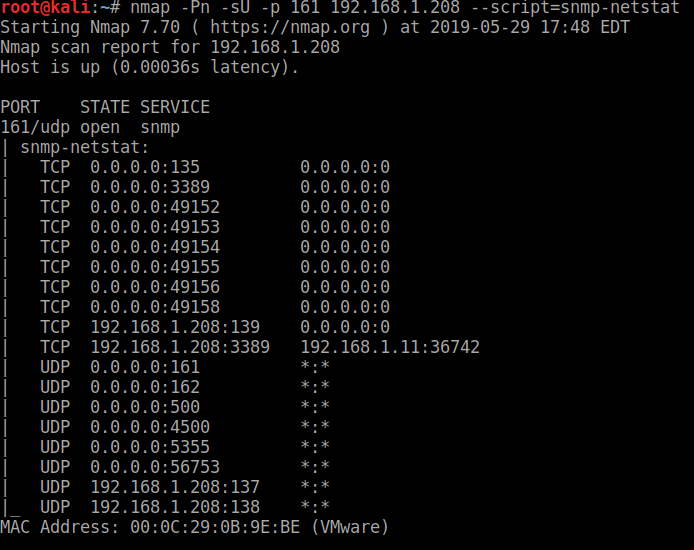

در صورتی که commuity name بر روی public تنظیم شده باشد می توان از اسکریپت های زیر نیز استفاده کرد :

|

1 |

# nmap -Pn -sU -p 161 192.168.1.208 --script=snmp-netstat |

جهت مشاهده کلیه اسکریپت های موجود در nmap برای snmp :

|

1 |

# ls /usr/share/nmap/scripts/ -1 | grep snmp |

Using Onesixtyone :

|

1 |

# onesixtyone -c /root/my-list 192.168.1.208 |

Using metasploit :

|

1 2 3 4 5 6 |

msfconsole use auxiliary/scanner/snmp/snmp_login show options set RHOSTS 192.168.1.0/24 set THREADS 254 run |

- طبیعی است می توان جای رنج آی پی از یک آی پی استفاده کرد.

- طبیعی است که می توان از پسورد لیست شخصی استفاده کرد.

- طبیعی است که می توان تمامی موارد موجود در show options را تغییر داد.

در صورتی که community name بدست آورده شد می توان با ماژول زیر اطلاعات را به صورت خوانا خواند :

|

1 2 3 4 5 |

msfconsole use auxiliary/scanner/snmp/snmp_enum set COMMUNITY test set RHOSTS 192.168.1.2 run |

- طبیعی است که می توان تمامی موارد موجود در show options را تغییر داد.

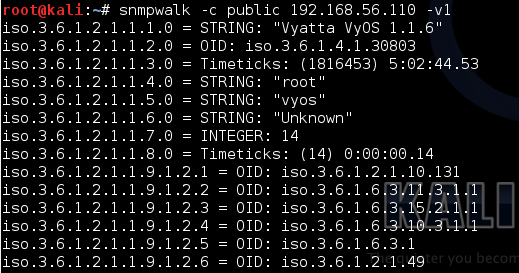

Using snmpwalk :

در صورتی که community name مربوط به snmp را پیدا کردید می توانید با استفاده از برنامه snmpwalk کلیه مقادیر snmp را بخوانید. به عنوان مثال :

|

1 2 3 |

# snmpwalk -c public 192.168.1.208 -v 1 or # snmpwalk -c public 192.168.1.208 -v 2c |

Tested in kali-linux-2019.2-amd64